בזמן שהאינטרנט ממשיך להיות חלק בלתי נפרד מחיינו, כך גם האיומים מתפתחים ומשתכללים. אחד האיומים המרכזיים שצובר תאוצה בשנים האחרונות הוא קמפיין הפישינג – תקיפה המנצלת חולשות אנושיות וטכנולוגיות כדי לגנוב מידע רגיש.

חברת אבטחת המידע ESET חשפה לאחרונה קמפיין פישינג חדש, המכוון למשתמשי מכשירי אנדרואיד ו-iOS כאחד. הקמפיין, אשר התמקד בעיקר בלקוחות של בנק צ'כי, מתאפיין בטכניקה מתוחכמת המאפשרת התקנת אפליקציית פישינג שדומה מאוד לזו של הבנק, מתוך אתר חיצוני וללא צורך באישור מפורש מצד המשתמש.

המיוחד בטכניקה זו הוא הקושי בהבחנה בין האפליקציה החשודה לבין אפליקציות בנקאיות אמיתיות, מה שמעלה את הסיכון למשתמשים בשתי מערכות ההפעלה. לדברי יקוב אוסמני, חוקר ESET שהוביל את המחקר, התקנה זו במכשירי iPhone מערערת את תחושת הביטחון של המשתמשים בהקשר של "הגן הסגור" שמערכת iOS מתפארת בו.

איך התקפת הפישינג עובדת

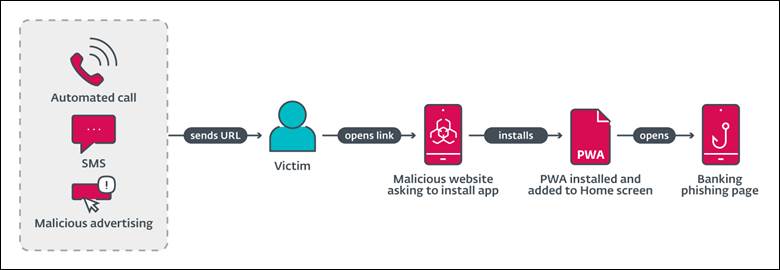

קמפיין הפישינג התפשט באמצעות מספר מנגנונים שונים, כולל שיחות קוליות אוטומטיות, הודעות SMS ופרסום זדוני ברשתות החברתיות כמו פייסבוק ואינסטגרם. אחת מהטכניקות המתוחכמות כללה שיחות טלפון אוטומטיות המודיעות למשתמש על צורך בעדכון אפליקציית הבנק שלו, כשהמטרה היא לשלוח לו קישור זדוני להורדה. דרך נוספת להפצת הקישורים כללה הודעות SMS אקראיות, עם טקסטים המנסים לפתות את המשתמש ללחוץ על הקישור תוך שימוש בטכניקות הנדסה חברתית.

בשלב ההתקפה, הקורבנות של קמפיין הפישינג למכשירי אנדרואיד נחשפו לאחת משתי אפשרויות: דף פישינג איכותי שמתחזה לאתר הורדת האפליקציה הרשמית של הבנק, או אתר שנראה בדיוק כמו האפליקציה עצמה. במכשירי iOS, המשתמשים התבקשו להתקין את האפליקציה דרך תהליך הדומה מאוד להורדה רשמית, אך למעשה מדובר היה באפליקציית אינטרנט מתקדמת (PWA) שמשתמשת בטכנולוגיית WebAPK – טכנולוגיה המאפשרת לדפדפן כרום לייצר ולהתקין קובץ שמדמה אפליקציה טבעית.

ככה תימנעו ממתקפות פישינג

שימו לב להודעות ופעילויות חשודות בשירותים רגישים כמו בנקים או חשבונות גוגל ו-iCloud. כדי להמנע ממתקפות שכאלה, מומלץ לנהוג בכללי הבטיחות הנדרשים ברשת ובכך לצמצם את רמת הסיכון ככל האפשר.